Henrik Larsen, der er chef for DKCERT, skriver hver måned på Computerworld Online om aktuelle spørgsmål om informationssikkerhed.

Vi troede egentlig, at vi med SolarWinds-angrebet sidste år havde set Alle Hackerangrebs Moder: En trusselsaktør placerer en trojaner i et patch, der sendes ud til kunder, der opdaterer det bedste, de har lært. For mantraet er jo, at man skal opdatere sine systemer hurtigt, før hackermiljøet udvikler exploits og omsætter det på The Dark Web. Men det skulle man ikke have gjort i SolarWinds-sagen, for så fik man installeret den kompromitterede version af Orion-softwaren, som gav cyberkriminelle frit spil.

I sagen med Exchange server-sårbarheden var det lige omvendt. Her kunne opdateringen ikke gå hurtigt nok, for der var allerede exploits ude, da Microsoft sendte opdateringen på gaden den 2. marts til håndtering af fire 0-dagssårbarheder. Men det var for sent, da sårbarhederne allerede var blevet udnyttet.

Patch Tuesday

Som regel udsender Microsoft opdateringer den anden tirsdag i måneden, Patch Tuesday. Det er den dag, hvor systemadministratorer verden over har ekstra travlt, fordi der skal opdateres Microsoft-systemer og en række andre softwaresystemer, hvis leverandører også sender opdateringer ud samme dag.

Men mange i Black Hat-miljøet har også travlt på Patch Tuesday, fordi dér kan de gå i gang med at studere opdateringer og advisories og ud fra dette udvikle exploits vha. reverse engineering. Reverse engineering er den metode, som hackergrupperinger anvender til at komme frem til, hvordan en sårbarhed kan udnyttes ud fra de udsendte patches.

Det estimeres, at der går ca. 48 timer fra en opdatering er ude til en exploit er lavet og sat til salg på The Dark Web – nogle gange går det endnu hurtigere. Det er derfor, alle har travlt med at opdatere.

I marts i år var der så ekstra travlt i begge lejre den 2. marts, for dér breakede Microsoft nyheden om sårbarhederne, samtidig med at rettelserne blev sendt ud.

Alle har travlt

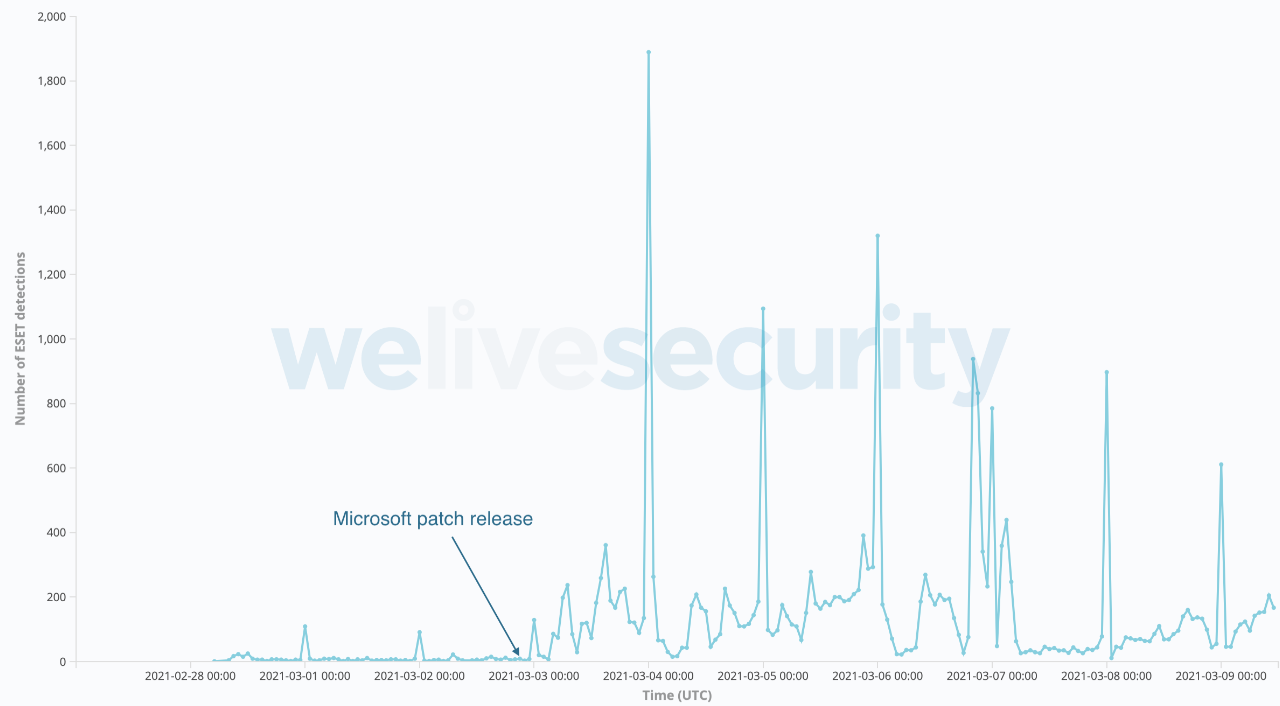

Den nævnte travlhed kan man aflæse på en ganske illustrativ graf fra ESET i mediet WeLiveSecurity, som jeg har kopieret ind her. Aktiviteten før patchet viser, at exploitet var ude ’in the wild’, men ikke brugt så meget. Det handler om at gå stille med dørene, så man ikke bliver opdaget.

Efter patchet steg aktiviteten voldsomt meget, for nu skal hullet udnyttes big time. Måske er exploitet først rigtigt blevet omsat i kriminelle kredse umiddelbart efter patchet, hvorved flere har haft adgang til det. Og det er blevet brugt, kan vi se af grafen.

For at det ikke skal være løgn havde en sikkerhedsresearcher – det, som almindeligvis betegnes som en White Hat hacker – ifølge en artikel i Vice publiceret et proof-of-concept værktøj til hack af Microsoft Exchange servere, som kombinerede to af sårbarhederne. White Hat-hackeren havde altså offentliggjort kode, der kunne bruges til at hacke Microsoft-kunder og udnytte en fejl, der blev brugt af kinesiske regeringshackere - på en open source-platform, GitHub, der i øvrigt ejes af Microsoft. Han havde gjort det for at advare folk om sårbarhederne, så de kunne opdatere før alt brændte. Men den fik Microsoft hurtigt taget ned.

Den 15. marts kunne SecurityWeek fortælle, at 80.000 servere stadig var upatchet, og CFCS oplyste at 1800 danske virksomheder var påvirket. Her uge 12 har Microsoft så meldt ud, at 92 pct. af alle servere er blevet opdateret. Til gengæld er en ransomwareoperation med navnet Black Kingdom i gang med at udnytte resterne. Og computergiganten Acer skulle ifølge Bleeping Computer have været udsat for et krav om 50 mio. dollars for at få frigivet data, krypteret med REvil ransomware i kraft af udnyttelse af sårbarheden i Exchange-serveren.

Alt imens der bliver udarbejdet rapporter og skrevet artikler, udsendt advarsler fra myndigheder osv., kæmper Microsoft med at vise sig som en ansvarlig virksomhed, ved at opdatere, udsende script til check for sårbarhed og et one-click værktøj til hjælp til de ikke-professionelle, så de hurtigt kunne opdatere. Microsoft har også sit image at pleje.

Med andre ord: Alle har travlt. Selv mainstream-medierne begynder pludselig også at have travlt med at skrive om det.

Toppen af isbjerget

Det er bestemt ikke hverdagskost, at fire 0-dagssårbarheder opdages i software fra en af verdens største leverandører og kommer under aktiv udnyttelse samtidigt. Det er af heller ikke tit, at cyberkriminelle – trusselsaktører, som det kaldes – i en sådan grad har mulighed for at få store fisk på krogen. Det skal naturligvis udnyttes, da email-data fra myndigheder, produktion og banksektoren er guld værd. Det er også i bogstaveligste forstand kryptoguld værd, hvis man kan udnytte sårbarhederne til at installere kryptominers og ransomware, som Bleeping Computer beretter om.

Men jeg vil vove den påstand, at dette – udnyttelse af sårbarheder, både 0-dagssårbarheder og sårbarheder på ikke-patchede enheder – sker hver eneste dag i et omfang, de færreste kan forestille sig. I den forstand er Exchange-sagen kun toppen af isbjerget, og kun noget vi hører om, fordi det er så stor en leverandør som Microsoft, og fordi mange brugere Exchange Server.

Hvad sker der så ikke med ikke-professionelle kunder til software, der dårligt nok vedligeholdes af producenten? Ja, det ligger under overfladen.

Alle bør gøre som Tom Engly

Hvad bør man så gøre, når man sidder dér udefra og betragter al den hurlumhej? Ja, Trygs sikkerhedschef, Tom Engly, sagde det meget fint i et interview i Computerworld dette: ”Vi foretog med det samme en risikovurdering, og det viste sig hurtigt, at risikoen var meget høj”. Et særligt incident response-team blev sat på sagen i samarbejde med Trygs leverandør og fik det ordnet i løbet af to-tre dage.

Og hvorfor har Tryg en incident response team? Jo, fordi Tryg har lært af erfaringer fra et ransomwareangreb i 2015.

“Det skal jo noget til før, at man går i beredskab. For man skal jo helst have nogle robuste processer, der sikrer, at man ikke behøver at gå i beredskab”, siger Tom Engly til Computerworld. Så Tryg gik ikke i beredskab. Tryg gjorde blot det, de i forvejen havde indrettet deres organisation til at kunne gøre.

Sådan arbejder en professionel sikkerhedsorganisation.

Hvad kan vi andre lære af det?

- For det første skal vi kende vores egen it-forretning, vores it-systemer, it-afhængigheder osv., ligeså godt, som vi kender vores analoge forretning. Vi skal vide, hvor systemerne er, hvordan vi vedligeholder dem og hvem der kan gøre det. Har du en vognmandsforretning, så kender du populært sagt dine biler, du ved hvor de er, hvor afhængig du er af dem og hvem der hurtigt kan fixe dem, hvis de går i stykker og du i øvrigt skal bruge dem.

- For det andet skal vi holde os orienteret om det trusselsbillede, vi er omgivet af og kende vores it-systemer og øvrige forretnings sårbarheder. Er der populært sagt udsigt til snestorm, så skal du vide, om dine biler er sårbare over for glat føre og dermed om din forretnings vigtigste aktiver – dine chauffører – er i fare.

- For det tredje skal du vurdere sandsynligheden for, at sårbarhederne kan udnyttes og konsekvensen hvis det sker. Altså en risikovurdering af om snestormen kan gøre skade på din forretning, og hvordan du kan undgå at det sker, fx ved hurtigt at finde en mekaniker, der kan give dine biler vinterdæk på, eller om de skal blive inde til faren er drevet over.

Kan du bruge denne historie til at få styr på disse tre ting – uanset om du har den slags Exchange- isenkram eller ej – så har du også lært af historien om Exchange serversårbarhederne.

Bragt i Computerworld den 26. marts 2021